»Über Überwachung«

Creative-Morning-Vortrag von Sascha Lobo, 23. Mai 2014 [Update]

[Update: Der komplette Vortrag als Video mit englischen Untertiteln hier bei Creative Mornings Berlin …]

Am vergangenen Freitag lud Creative Morning-Gastgeber Jürgen Siebert seine Gemeinde zum Thema Freedom ins Orangelab am Ernst-Reuter-Platz. Als Sprecher gewann er den Blogger und Spiegel-Online-Kolumnisten Sascha Lobo, der sich dem Thema Freiheit im Netz widmete. Lobo sprach über Überwachung, genauer: die Ursprünge der Datenverarbeitung im 2. Weltkrieg, den Wunsch, die Zukunft zu berechnen und warum wir uns gegen die »Überwachung der Welt« auflehnen müssen. Nachfolgend der Wortlaut der einstündigen Rede.

Sascha Lobo auf der Bühne des 31. Creative Morning Berlin, im Orangelab (Foto: Jens Tenhaeff)

* * *

Es geht um Überwachung, und die Geschichte der Überwachung. Ich hab’ mich dazu entschlossen, eine Hinleitung aufzuzeigen, auf den Grund, warum zur Stunde, wie wir inzwischen wissen dank Edward Snowden, warum zur Stunde die gesamte Welt mit Hilfe des Internets überwacht wird.

Es geht um Überwachung, und die Geschichte der Überwachung. Ich hab’ mich dazu entschlossen, eine Hinleitung aufzuzeigen, auf den Grund, warum zur Stunde, wie wir inzwischen wissen dank Edward Snowden, warum zur Stunde die gesamte Welt mit Hilfe des Internets überwacht wird.

Das muss man sich vielleicht von Anfang an vergegenwärtigen: Es geht nicht um Internet-Überwachung, sondern es geht um Weltüberwachung, mit dem Internet. Das Netz ist daher als Instrument zu betrachten, um alles drumherum und darin zu überwachen.

Die Frage, warum das eigentlich passiert, wird vergleichsweise selten gestellt. Man liest in den Medien, dass die NSA, und nicht nur die, seit Juni 2013 ›alles überwacht‹. Dann hat man im Juli gelesen, dass die NSA nun ›wirklich alles überwacht‹. Und ab August wurde dann klar, dass sie vielleicht ›noch alleser‹ überwacht. Nicht nur, dass die Empörung vergleichsweise gering ausgefallen ist … und da ist Deutschland vielleicht etwas weiter vorn als andere Länder … aber auch in Deutschland haben sich aus meiner Perspektive viel zu wenig Leute darum gekümmert, was da passiert.

Das hängt ein bisschen damit zusammen, dass man die Hintergründe nicht kennt. Und Hintergrund fängt an mit »Warum«? Und wenn man in Deutschland über das Warum spricht, dann landet man, wenn man ganz tief hinein guckt, und immer tiefer guckt, halt immer wieder am gleichen Punkt:

Ich beginne also die Erklärung der Begründung für diese Überwachung mit dem Jahr 1938. Wir sehen hier ein Foto vom Nürnberger Parteitag der NSDAP. Wir sehen Hunderttausende von Menschen, die begeistert schreien, dass sie im Prinzip am deutschen Wesen die Welt genesen lassen wollen.

Solche Bilder hatten natürlich eine Wirkung. Diese Wirkung in die Welt hinaus war die Vorbereitung auf den Krieg. Das kann man heute klar so sagen. Spätestens ab 1938 konnte man schon mit geringem emotionalen Sensorium erspüren, dass da etwas auf die Menschen zukommen würde.

Es kam sehr viel mehr als man dachte auf die Leute zu. Ich möchte den Horror des Holocaust jetzt für einen Moment ausblenden und mich auf den Krieg beziehen. Denn tatsächlich ist der Urgrund für die Überwachung und die Urmechanik der Überwachung in den 1940er Jahren entstanden, genauer gesagt um dieses Gerät herum:

Das ist die 3,7 Inch QF AA Gun – AA steht hier für Anti-Aircraft (Gun) – das war eine 94-mm-Kaliber-Waffe, und man hat sie benutzt, um in Großbritannien die herannahenden Flugzeuge der Deutschen abzuschießen. Dieses Foto ist ungefähr von 1940, das Jahr also, als man in Großbritannien noch sehr große Angst vor einem deutschen Luftschlag hatte. Vermutlich zu recht.

Es hat sich dann herausgestellt, dass diese Kanone, die von Menschen bedient wurde, vergleichsweise präzise schießt, aber ärgerlicherweise genau dort hin, wo die Schützen hinzielen. Das bedeutet: Der Schwachpunkt beim Schießen, beim Abschießen der Flugzeuge, war der Mensch. 1940 ist es dann passiert, dass Großbritannien, aus der Angst heraus, einen Luftschlag der Deutschen nicht abwehren zu können, die Vereinigten Staaten um Hilfe bat. ›Wir brauchen irgend etwas, womit wir die Präzision dieses Geräts verbessern können. Das Ding muss einfach mehr und besser Flugzeuge abschießen.‹ Der Mann, der dann nach Großbritannien gekommen ist, war Norbert Wiener.

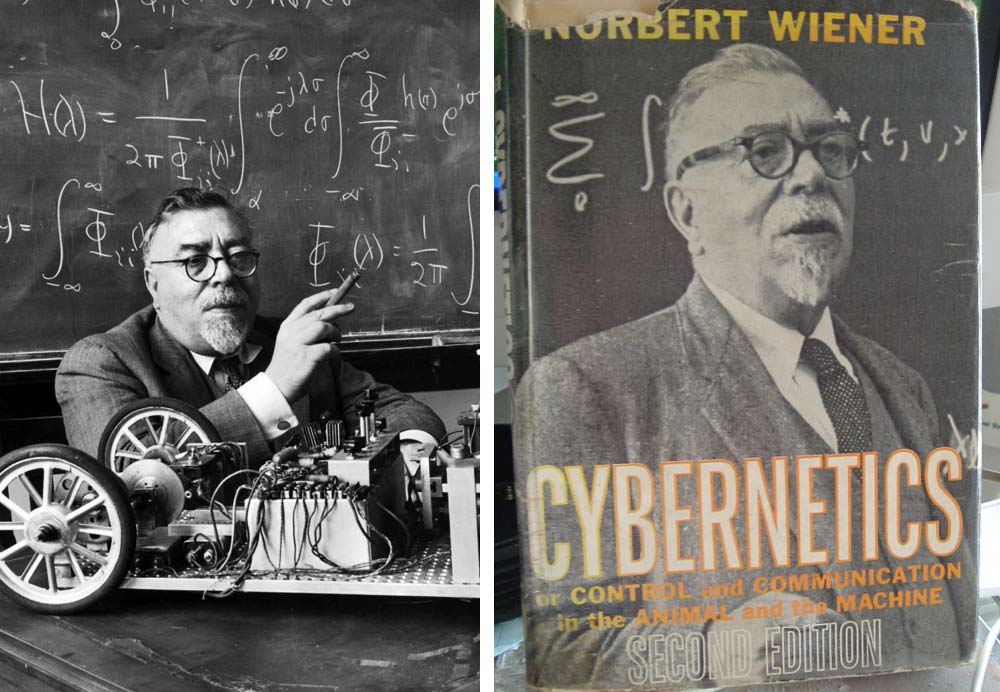

Norbert Wiener war ein US-Mathematiker, einer der genialsten Männer dieser Zeit, was den mathematisch-technischen Bereich anging. Er hat unter anderem das Buch »Cybernetics« geschrieben, er ist nämlich der Begründer der Kybernetik. Wenn wir heute von irgendwelchem Cyberkrempel hören, dann liegt hier der Ursprung – Cyber…, Norbert Wiener hat uns den Cyber aufgezeigt.

Ich gehe nachher noch auf Kybernetik ein, denn sie ist ziemlich relevant. Um genau zu sein: Sie ist der Urgrund auf der Hinführung zur Überwachung. Norbert Wiener hat etwas extrem Intelligentes getan. Wenn man sich hier den Untertitel mal genauer ansieht, dort steht ›Cybernetics – or Control and Communication in the Animal and the Machine‹. Animal? Huch … der Mann war Mathematiker und beschäftigte sich irgendwie mit Tieren?

Ja. Nicht nur mit Tieren, sondern – um ganz genau zu sein – er geht auf das Tier ein, was das Internet auch heute noch beherrscht: die Katze.

Man sieht hier nicht nur eine Katze, sondern auch eine Maus … und darin ist die Überwachung in ihrem Grund abgebildet. Der Norbert Wiener hat eine relativ simple Gleichung aufgestellt. Der Mensch sieht ein Ziel und und visiert es an, wenn man es am Beispiel der Kanone betrachtet. Anders als aber ein Panzer oder ein Soldat, bewegt sich das Flugzeug aber fast so schnell wie die Patrone, die da fliegt. Die unterscheiden sich ein paar Stundenkilometer, aber nicht substantiell, nicht um Größenordnungen, …

Der eigentliche Grund also, warum die Leute mit den Kanonen die Flugzeuge nicht getroffen haben war, dass sie nicht auf den Punkt gezielt haben, wo das Flugzeug sein wird, wenn die Kugel eintrifft, sondern auf das Objekt selbst. Norbert Wiener hat das von der Katze abgeleitet. Wenn die Katze eine Maus fängt, dann macht sie einen Fangsprung. Dieser Fangsprung ist extrem effektiv. Die Katze springt also nicht dorthin, wo die Maus ist, sondern wo sie nach ihrer Berechnung sein wird, um die Effektivität ihres Sprungs zu erhöhen.

Die Maus ist im Vergleich zur Katze ziemlich schnell, das heißt, wenn sie dahin springen würde, wo die Maus ist, würde sie diese niemals bekommen. Norbert Wiener hat daraus ein System entwickelt, einen Algorithmus, um dieses Gerät hier zu steuern wie eine Katze … automatisiert zu steuern. Anhand der Flugbewegung des Flugzeugs wird berechnet, wo das Flugzeug sein wird, wenn die Kugel auftrifft. Es geht also um die Berechnung von Verhalten.

Diese Berechnung von Verhalten, dieses System, dass man aus den Daten, die man gesammelt hat, die Zukunft berechnet, hat sich als extrem effektiv erwiesen. Unter anderem deshalb, weil Norbert Wiener noch eine Fehlerkorrektur eingebaut hat … wir reden hier von den vierziger Jahren. Diese Fehlerkorrektur war eine Art Lerneffekt, so könnte man das beschreiben, man hat nämlich versucht aus den bisherigen Positionen des Flugzeugs und den Aufzeichnungen diese Positionen herauszufinden, wo wird das Flugzeug in x,y Sekunden sein, wenn diese Patrone auftritt. Diese Steuerung basiert auf der Ansicht, und das ist ziemlich essenziell, dass die Welt im Prinzip mit der Kybernetik erklärt und vor allem geregelt werden kann. Kybernetik ist die Wissenschaft der Steuerung und Regelung von Maschinen, aber auch die Wissenschaft von der Steuerung und Regelung von lebenden Organismen und sozialen Organisationen. Es ist eigentlich die Kunst des Steuerns.

Die Ansicht, man könne aus Daten der Vergangenheit, wie beim Flugzeug oder bei der Katze, Verhalten in der Zukunft vorhersagen, diese Ansicht – gewonnen und geronnen aus Norbert Wieners Algorithmen –, ist der Urgrund, warum wir im Moment überwacht werden.

Zur gleichen Zeit, oder fast zur gleichen Zeit, als Norbert Wiener in Großbritannien die Kybernetik und ihre Wirkung im Krieg aus der Taufe gehoben hat, fast zur gleichen Zeit beschäftigte sich dieser Mann mit einem angrenzenden Thema:

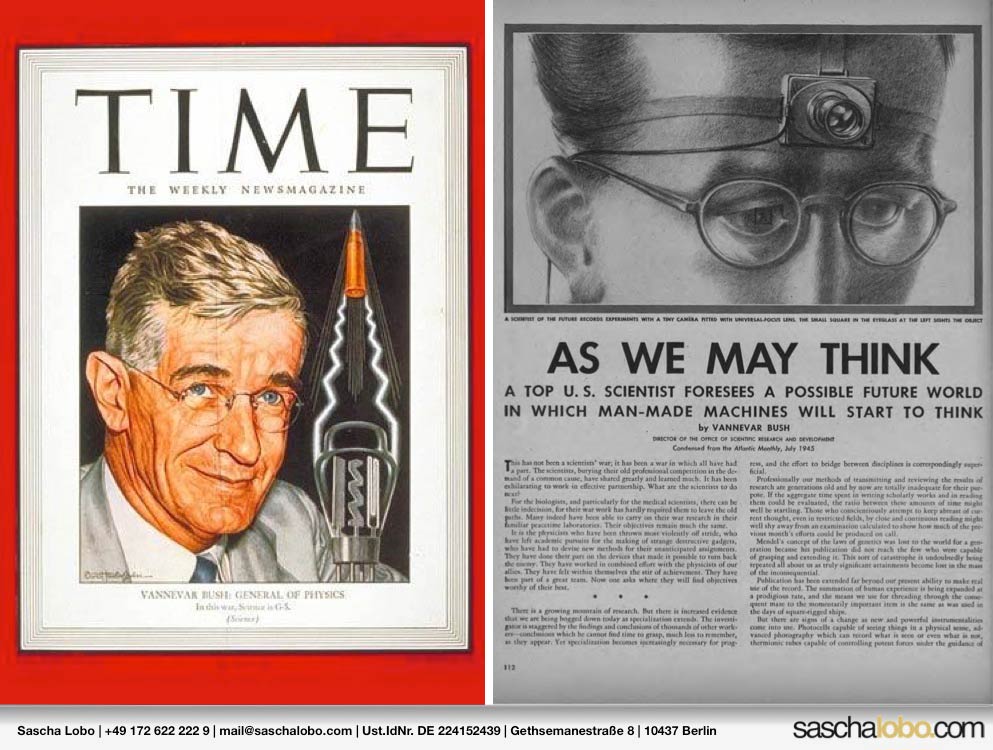

Das ist Vannevar Bush, vorne links an einem Differentialgleichungsgerät, das ist im Prinzip eine der ersten analogen Computer. Vannevar Bush war im Krieg in den USA dazu abgestellt, über 6000 Wissenschaftler in den Vereinigten Staaten zu konzertieren, will sagen: deren Leistung sehr präzise mit ganz vielen Forschungsprojekten so zu steuern, dass das bestmögliche Ergebnis für den Krieg herauskam.

Eines der Ergebnisse von Herrn Bushs 6000 Wissenschaftlern aus der Offensive für den Krieg war die Atombombe. Er gehört definitiv zu den Vätern der Atombombe. Spannend ist aber auch, dass Herr Bush darüber nachgedacht hat, wie man in Zukunft diese Verschaltung des Wissens optimieren könne. Er hat also eine Metaebene darüber nachgedacht: ›Was ist, wenn wir in Zukunft wieder 6000 Forscher brauchen, wie können wir deren Wissen so präzise wie möglich zu Kriegszwecken umsetzen‹.

Seine Überlegungen hat er in einem sehr viel beachteten Artikel niedergelegt, den ihr vermutlich kennt, im »The Atlantic Monthly Magazin«. Auf der rechten Seite ist dieser Artikel »As We May Think« zu sehen, auf der linken Seite eine Time-Magazine-Cover mit Vannevar Bush. Auf der rechten Seite hat also Vannevar Bush in einer Parallelentwicklung zu diesem kybernetischen Ansatz darüber nachgedacht, wie kann man Wissen so präzise wie möglich in der Zukunft zusammenführen und nutzbar machen. Und er hat in einem Essay über viele, viele Seiten nicht weniger als die konzeptionelle Grundlage für das Internet gelegt. As We May Think gilt auch heute noch als einer der ersten bekannten Artikel, wo das Internet und vor allem die digitalen Endpunkte drin verankert worden sind.

Es geht nicht nur um künstliche Intelligenz in diesem Kontext, es geht auch darum, dass bei As We May Think bis hin zu den einzelnen Personen, die einen sogenannten Memex haben, so etwas wie ein analoges Smartphone, die Menschen jederzeit ihr Wissen verschalten können. Diese Artikel hatte eine Wirkung. Insbesondere bei einem Mann namens Douglas Engelbart. Engelbert war im Zweiten Weltkrieg Radaringenieur, und hat recht früh das Konzept As We May Think in die Hände bekommen und hat beschlossen Forscher zu werden, um sich der Umsetzung dieser Vision zu widmen.

Seine Ergebnisse hat er knapp 20 Jahre später präsentiert, nämlich im Dezember 1968. Wir sehen hier einen kurzen Zusammenschnitt der Filmaufzeichnung jenes Moments, als Douglas Engelbart seine Forschungsergebnisse der Welt präsentierte, hergeleitet aus diesem Artikel von Vannevar Bush:

Diese Präsentation gilt als ›Mother of all Demos‹, so wird sie heute genannt, also die Mutter aller Präsentation. Der Grund ist relativ eingängig. In dieser Präsentation hat Douglas Engelbart unter anderem seine Erfindungen vorgestellt, zu denen gehörte die Maus samt Mauspfeil, die elektronische Textverarbeitung, ein Videokonferenzsystem in Echtzeit, der Hyperlink und damit die Grundlage des Hypertextes, dessen Konzept wir noch heute im Internet benutzen können … Er hat ein kollaborative Echtzeit-Textverarbeitungssystem vorgestellt, gar nicht so unterschiedlich zu dem, was wir heute als Google Drive kennen. Und das alles eingebunden in eine Netzwerkstruktur, die er NLS genannt hat, On-Line System.

Das bedeutet: 1968 ist der Zeitpunkt (nebenbei hat er auch noch die grafische Oberfläche in dieser Demo vorgestellt, also dass was wir heute vor uns haben, DIE wesentliche digitale Mensch-Maschine-Schnittstelle) … das ist also der Zeitpunkt, wo Computer auf einmal nicht mehr nur riesige Geräte in irgendwelchen Hallen sind, die mit unserem Leben nichts zu tun haben, sondern wo der Schritt hin auf die einzelnen Personen gegangen worden ist.

Das Urkonzepte des Memex, das Vannevar Bush 1945 aufskizziert hat, ist mit den Technologien von Douglas Engelbart, wenn man es etwas verkürzt, ein Stück weiter gegangen in Richtung Realität, nämlich zum PC. Douglas Engelbert ist im Prinzip der Miterfinder des Konzepts Personal Computer.

Wir haben jetzt also die Situation, dass auf der einen Seite die Kybernetik steht, eine Wissenschaft, wo man mit Daten aus der Vergangenheit versucht die Zukunft zu berechnen, klar abzuleiten aus den Kriegsunternehmungen von Großbritannien und den Vereinigten Staaten. Und wir haben auf der anderen Seite eine digitale Welt, die am 8. Dezember 1968 aufprallt auf die Zivilbevölkerung.

Wir kehren jetzt wieder zurück zur Kybernetik und sehen, dass in diesen Tagen – man kann nicht genau sagen wann – der Gedanke stattfand, dass in dem Moment, wo diese computerisierte Welt immer tiefer in den Alltag hineindringt, dass man dann auch die Mechanik, aus Daten der Vergangenheit die Zukunft zu berechnen, ausdehnen könnte auf den Rest der Welt … und nicht nur auf Flugzeuge und Katzen. Diese Ideologie, und ich glaube es ist eine Ideologie, man könne irgendwelches Verhalten berechnen aus den Daten der Vergangenheit, ist der direkte Grund für das:

Das ist das neue Datencenter in Utah, betrieben von der NSA, wo unfassbare gigantische Datenmengen verarbeitet werden. Wenn wir Leute in den Entscheideretagen von Nachrichtendiensten, Geheimdiensten, Behörden und auch Politik haben, die sagen ›am liebsten würden wir alles aufzeichnen‹ … und wenn wir jemanden wie Edward Snowden haben, der im Prinzip bestätigt ›ja das passiert übrigens auch schon‹, dann ist der Grund – genau wie bei der kybernetischen Herangehensweise –, in der Steuerung, Regelung und Kontrolle von sozialen Systemen so finden. Also in der Ansicht, wenn man bloß genug Daten zusammenrafft über alles, könne man bestimmte Verhaltensweisen vorhersagen.

Und jetzt gibt es seit vielen Jahren kleine Puzzleteile, die kann man zusammensetzen, die auf dieses Denkmuster passen. Es geht hier nicht um eine Verschwörungstheorie, es geht um Denkmuster … um den Wunsch, ganz viele Daten zu sammeln, um Verhalten vorhersagen zu können.

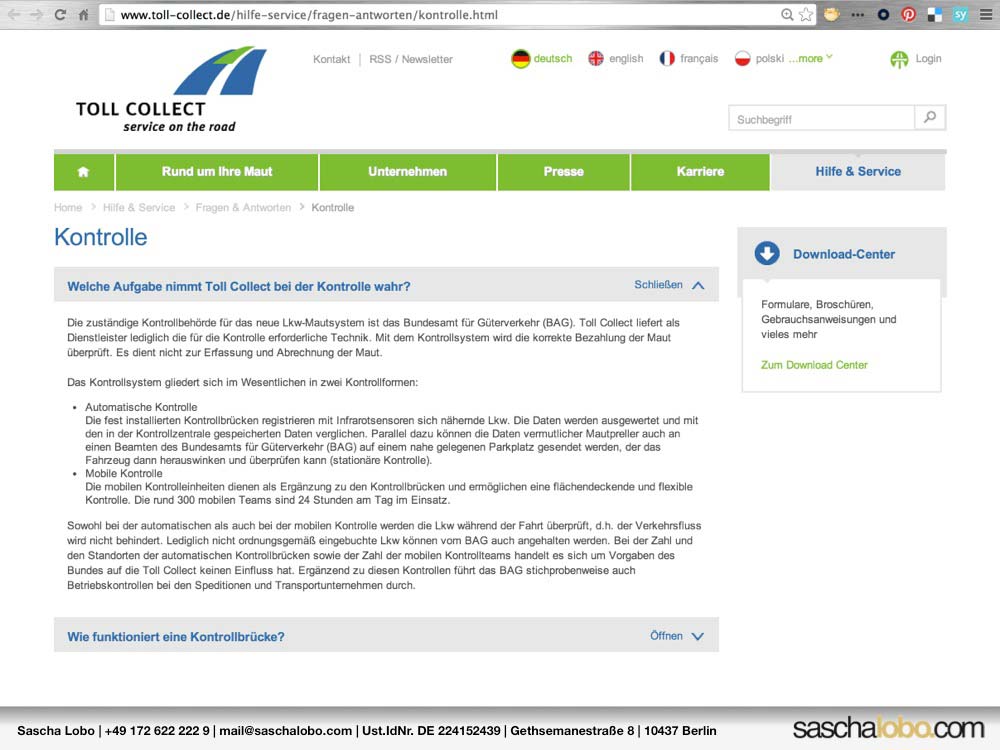

In dem Kontext kann man sich die Funktionsweise von Toll Collect mal angucken, also diesen seltsamen Brücken, die überall in Deutschland aufgestellt worden sind:

Toll Collect funktioniert auf eine Art und Weise, wo man sich erst mal fragt: Hmm, ist das jetzt sinnvoll? Denn tatsächlich dient es dazu, um die LKW Maut zu ergeben. Doch die Funktionsweise dieser Technologie ist allerdings etwas anders, als man es vermuten würde. Denn die Toll-Collect-Brücken fotografieren alle Nummernschilder, die darunter durchfahren, egal ob LKW oder nicht. Dann werden sie von diesen Brücken an einen Zentralrechner geleitet. Dort wird ausgewertet, ob es sich tatsächlich um einen LKW handelt, und dann werden danach die Gebühren berechnet. Die anderen Daten werden gelöscht. Ehrlich!

(Lachen im Publikum)

Hätte es vielleicht eine Möglichkeit gegeben, nicht erst die Daten von allen Autos zu erfassen um dann herauszufinden, welches die LKWs sind? Hm, vielleicht. Hat man aber nicht gemacht. Man hat es deshalb nicht gemacht, weil man im Hinterkopf davon ausgegangen ist, vielleicht brauchen wir diese Daten ja irgendwann mal. Wie gesagt: Es geht nicht um Verschwörungstheorien sondern um ein Grundmuster in der Handlung, in der Ansicht, eine Art Ideologie bei denjenigen Leuten, die glauben, man könne mit Hilfe von Kybernetik Gesellschaften steuern, weil man Verhalten vorhersagen kann.

Vor diesem Hintergrund müssen wir auch die – sagen wir mal – Datensammelwut betrachten. Ich bin gegenüber der Datenwelt positiv neutral aufgeschlossen. Ich bin überhaupt nicht gegen Datensammlung. Im Gegenteil: Ich glaube, dass die komplette Ökonomie sich in Richtung Datenwirtschaft verschiebt. Man kann überhaupt nicht gegen Daten sein. Das ist ungefähr so, als wäre man gegen Gene. Da läuft natürlich viel falsch in den Bezeichnungen.

Wogegen ich bin ist, dass diese Daten missbraucht werden. Dagegen gibt es Strategien. Diese Strategien müssen sich von irgend einer Seite auf diese Urbegründung beziehen: Man könne Verhalten von Menschen vorhersagen, von Gesellschaften, von sozialen Strukturen … wenn man bloß genug Daten rafft. Das ist auch die Begründung, warum man immer mehr Daten haben möchte. Vielleicht kann man sie ja irgendwann brauchen.

Wenn wir jetzt also wissen, dass immer mehr Daten gesammelt werden sollen, weil man sie irgendwann brauchen kann, dann kann man sich auch dieses hier mal mit anderen Augen an schauen:

Das ist eine Zahnbürste, die sehr präzise das Putzverhalten von Menschen überwacht. Das ist natürlich nur eine von vielen Entwicklungen, die in Richtung Verdatung der Welt gehen. Die Verdatung der Welt ist an sich nichts schlechtes. Aber seit Snowden wissen wir, dass sie auf radikale antidemokratische Weise missbraucht wird. Die komplette Welt wird überwacht, wie bereits gesagt, weil man sie in kybernetische Muster versucht hinein zu zwingen.

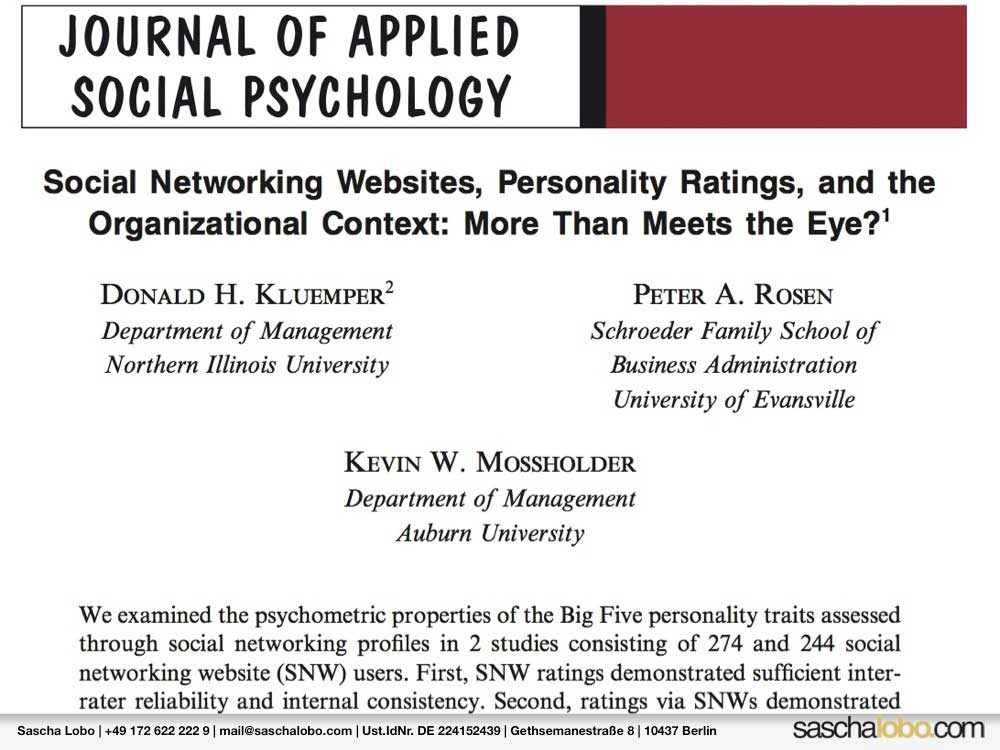

Übrigens gilt das nicht nur für die Daten, die man ohnehin einstellt. Es gilt auch für die Korrelation der Daten untereinander, woraus sich erstaunliche Effekte ergeben. Ich bin mir sicher wir alle lesen das »Journal of Applied Social Psychology«. Für diejenigen, die den Artikel vom Januar 2012 schon wieder vergessen haben, möchte ich das noch mal ins Gedächtnis rufen.

Dort hat nämlich ein Herr Donald H. Kluemper einen sehr interessanten Versuch gemacht. Donald Kluemper hat rund 500 Leute genommen, die gerade durchs Assessment-Center gelaufen waren, also solche Human-Ressource-Dinger, wo man mit schwierigen, komplizierten, ausgefeilten hochwissenschaftlichen Tests am Ende eine Zahl raus bekommt, und wer die höchste Zahl hat, der ist für einen Job am besten geeignet. Ihr merkt, wo da der kybernetische Dreh herkommt, aber das ist nur ein Seitenaspekt.

Dann hat der Herr Kluemper diesen Leuten, die durch das Assessment-Center gelaufen waren und ihren Job schon bekommen hatten, gebeten, ihr Facebook-Profil mal zu zeigen. Diese Facebook-Profile hat er Spezialisten bewerten lassen, nach einem speziellen psychologischen Muster. Die Spezialisten sollten dann nur anhand des Facebook-Profils bewerten, wie gut sich die Menschen für einen Job eignen würden.

Sechs Monate später ist Kluemper zu den Vorgesetzten dieser Menschen gegangen und hat gefragt, wie waren sie denn jetzt wirklich in ihrem Job. Die Antwort ist wahrscheinlich längst klar, und worauf ich hinaus will auch … Denn die Einschätzung Anhand des Facebook-Profils war signifikant näher an der Wahrheit, als die Werte der Assessment-Center. Und wir reden hier von einer Human-Ressource-Industrie, die seit über 40 Jahren mit aufwändigsten, teuersten und wissenschaftlichen Mitteln versucht, genau das rauszufinden: Wer wäre der beste Bewerber für diesen Job.

Wenn man aber mit der fachlichen Einschätzung von einem Facebook-Profil näher an der Wahrheit dran ist bei der Vorhersage der Zukunft von dieser Person, dann sagt uns das zwei Dinge. Zum einen: In den sozialen Netzwerken sind unendlich viel mehr Informationen vorhanden, als man das auf den ersten Blick glaubt und selbst realisiert. Man fängt dann halt einfach an ein paar Urlaubsfotos hinein zu stellen, man liked noch einen Film den man ganz gut fand. Und man denkt, da ist doch nicht so viel zu finden … tatsächlich ist da viel viel mehr, als man glaubt. Der zweite Punkt ist: Irgendwie stimmt das ja mit der Vorhersage auch so ’n bisschen. Irgendwie ist, zumindest wenn man das mittelt über die 500 Leute, irgendwie ist da ja doch was dran, dass man mit diesen sozialen Daten, in diesem Fall Erfolg im Beruf, vorhersagen kann. Hmm …

Und jetzt müssen wir sehen, dass es nicht nur um die Daten geht, die wir via solchen Überwachungssysteme wie Toll Collect irgendwo einspeisen – wobei ich jetzt nicht sagen möchte, dass Toll Collect verwendet wird für die Überwachung … das könnte theoretisch sein, aber das glaube ich nicht … haben die oft versichert, dass es nicht so ist –. Es geht aber nicht nur um diese Daten oder Systeme. Es geht aber auch nicht um die Daten aus den sozialen Netzwerken, sondern es geht um Daten, die in der Zukunft entstehen über Mechanismen, die wir uns heute noch nicht vorstellen können.

Die Daten, die dabei entstehen, sind zum Beispiel solcher Natur, was man schon 2010 herausgefunden hat:

Das ist eine Studie vom MIT. Sie sagt, dass ich alleine an der motorischen Sensorik eines Smartphones vorhersagen kann, ob eine Person am nächsten Tag Grippe bekommt. Das ist ein wissenschaftliches Papier, das ist nur vom MIT. Ich habe versucht nachzuvollziehen, ob das auf wissenschaftliche Ebene stimmt und haben genügend Ärzte und Forscher gefunden, die der Ansicht waren: ›Ja, doch, das muss man ernst nehmen‹. Also, das heißt: Ihr lauft mit eurem Smartphone rum, und jemand, der das Smartphone ausliest, kann sagen, dass ihr eine Grippe bekommt, bevor ihr es wisst.

An überraschenden Stellen kommen also auf einmal diese Vorhersagen auf uns zu, und das macht die Überwachung für die Überwacher so wertvoll. Denn bis zu einem bestimmten Punkt funktioniert das ja tatsächlich nicht schlecht. Gleichzeitig werden diese Daten ausgewertet. Wir reden hier nicht von einem Szenario in der Zukunft, sondern wir reden von der faktischen Auswertung von Daten, die heute schon die Leute treffen.

Hier in Deutschland geht man ganz entspannt an diese Sache ran, doch es gibt andere Gegenden in der Welt, wo es Schwierigkeiten geben könnte mit solchen Daten, und zwar ernst zu nehmende … ich rede hier natürlich von Kanada.

Häh … Kanada? Ja, Kanada hat ein ungünstiges Datenaustauschabkommen mit den USA geschlossen, ein – sagen wir mal – etwas weitgehendes, seit 2011. Und das kann unter anderem dazu führen, dass man das erlebt, was diese querschnittsgelähmte Frau erlebt hat, die aus Kanada kommend in den Vereinigten Staaten zwischenlanden wollte, und ein Zollbeamter ihr sagte: ›Es tut mir leid, Sie können hier leider nicht einreisen, Sie waren nämlich vor einigen Jahren in Behandlung wegen schwerer Depressionen.‹

What? Ein kleiner verdammter Beamter an der Grenze hat Einblick in die medizinischen Daten von einer Person? Das ist die eine Seite. Die zweite Seite ist, das ist ein USA, und die fühlt sich bedroht von einer querschnittsgelähmten depressiven Frau im Rollstuhl, die durchreisen möchte? Hmm. Irgendwie läuft da was schwierig nebeneinander.

Was wird bis jetzt gehört haben, ist alles, bezogen auf die Welt, vor Prism.

Mit der Enthüllung von Prism, am 6. Juni 2013 durch die Aufdeckung von Edward Snowden, Glenn Greenwald und Laura Poitras, hat das Ganze eine andere Ebene erreicht, auf mehrerlei Weise. Zum einen wissen wir, dass diese Sammlung von Daten nicht mehr nur legal passiert. Schon das, was man legal bekommt, ist unfassbar. Und zwar unter anderem deswegen, weil keine Sau und große Teile der Politik auch nicht wissen, wie machtvoll diese Daten sind.

Wir wissen auch seit Prism, dass es nicht mehr nur um die legalen Daten geht, die irgendwo herkommen und was schon viel genug ist –Meldeämter in Deutschland verkaufen Daten, und zwar heute, das ist Fakt; medizinische Daten werden genauso verkauft, zwischen Krankenkassen und Ärzten hin und her ausgetauscht auf eine Art und Weise, dass man denkt: ›Was, solche Daten verkauft ihr, inklusive Medikamentengebrauch von einzelnen Personen, seid ihr wahnsinnig?‹

Aber das weiß man halt nicht so genau, und man kann es schwer einschätzen … und dann kommt eben noch dieses Illegale dazu:

Das ist eine Meldung aus dem November, wonach unter anderem die NSA aber auch der Britische Geheimdienst, und – das muss man an dieser Stelle betonen – eine ganze Reihe von anderen Geheimdiensten und Behörden weltweit (es geht nicht nur um die NSA, es geht um eine Art Spähmaschinerie, die die Welt überwachen möchte, eine Mischung aus Behörden, Politik und auch Unternehmen, die sehr tief in der Überwachung der Welt verstrickt sind) … Diese Melange, dieses Amalgam aus sehr seltsamen, in meinen Augen gefährlichen Leuten, hat also dafür gesorgt, dass weltweit über 50.000 Netzwerke infiltriert wurden, mit dem Ziel, Daten zu sammeln.

Netzwerke, was ist das? Machen wir uns mal ein Bild, das ist zum Beispiel so etwas wie Toll Collect, wo »ganz sicher« Daten übertragen werden auf den Server, wo dann »ernsthaft, wirklich« die Nummernschilder, die keine LKWs sind, gelöscht werden … das ist so ein klassisches Netzwerk, wo man sich vorstellen könnte ›Ach, interessante Daten, lasst uns das doch mal hacken‹. Nur eine Möglichkeit … ich weiß nicht, ob das so ist, nur eine Möglichkeit. Oder ein Netzwerk von einer Krankenversicherung, um herauszufinden, wer ist denn verrückt und aggressiv.

(Ein Baby quengelt.)

Das ist genau meine Reaktion gewesen.

Und jetzt müssen wir nach der Herleitung aus der Kybernetik auf die nächste Ebene gehen und fragen: Aber warum ist das eigentlich schlimm? Das ist eine hinterhältige, eine gemeine Frage, denn so wie ich diese Präsentation aufgebaut habe ahnt Ihr, warum es schlimm ist.

Es gibt noch eine Reihe von konkreten Punkten, aus denen sich herauslesen lässt, warum es nicht nur schlimm ist, sondern katastrophal, auch wenn ihr es hier nicht spürt. Einer davon ist hier zu besichtigen:

Es handelt sich um einen Artikel von 2010 aus der Wired. Dieser Artikel aus der Wired hat schon ungefähr 3 Jahre vor Snowden darauf hingewiesen, dass die Drohnen, die aus den Vereinigten Staaten, Großbritannien oder Südfrankreich losgeschickt werden, Leute töten. Inzwischen weiß man, dass es zwischen 3000 und 4200 Drohnentote gab in den letzten Jahren, weltweit. Schwerpunkte: Afghanistan, Pakistan, Jemen, teilweise Somalia. Also Länder, wo Ihr selten seid …

Die Überschrift verstört etwas, da steht nämlich: ›No-name Terrorists Now CIA Drone Targets‹. Will sagen: Leute, von denen man nicht den Namen weiß, sind auf einmal Drohnenziele. Moment! Da fliegt also ’ne Drohne los und bringt jemanden um, ohne den Namen zu kennen? Also, ich meine, das Ganze an sich ist schon vergleichsweise pervers, weil man völlig grundrecht- und menschenrechmissachtend losfliegt, ohne Gerichtsurteil oder irgendetwas, nur aufgrund eines Befehls am anderen Ende der Welt jemanden tötet … Schon alleine darüber könnte man diskutieren. Aber dann weiß man noch nicht mal den Namen? Seltsam.

Wir führen jetzt diese beiden Spuren zusammen, die Spur von Vannevar Bush über Douglas Engelbart, wo die Computerisierung, die Digitalisierung, das Endgerät immer mehr in die Gesellschaft hineingekommen ist, und die Kybernetik.

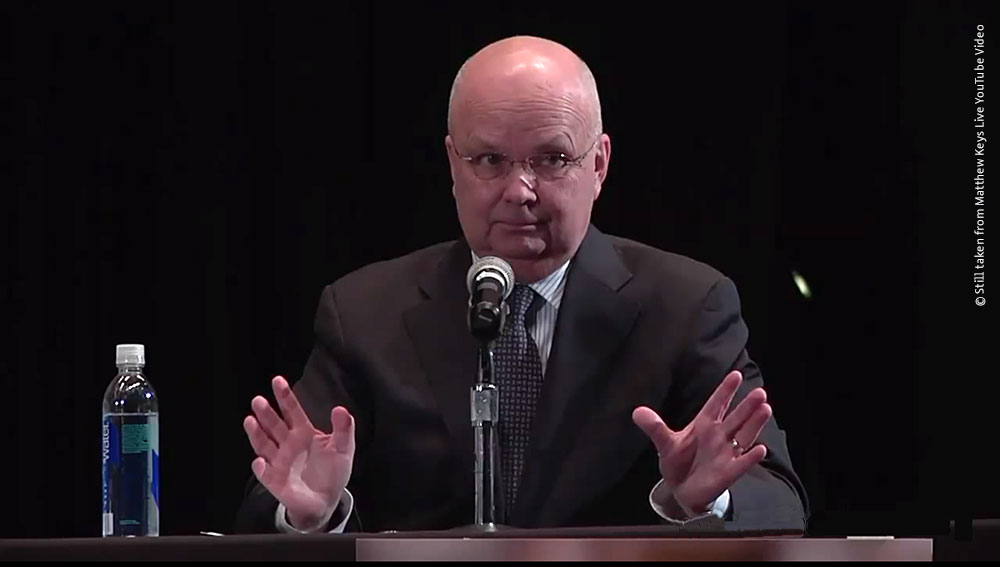

Wir stoßen dann auf diesen Mann, der am 7. April 2014 auf dem Johns Hopkins Foreign Affairs Symposium der Johns Hopkins Univerity etwas gesagt hat, was in dieser Klarheit bis dahin alle wussten, alle geschrieben haben, aber nie zugegeben wurde. Es handelt sich um General Michael Hayden, der ehemalige Chef der CIA und NSA. Und er hat dort gesagt, Zitat: ›We kill people based on metadata‹. Wir töten Menschen auf der Basis von Metadaten. Das Gesicht, das er hier macht, ist der Moment wo er merkt, dass er aus Versehen etwas gesagt hat, was vielleicht gar nicht so clever ist. Denn in dieser Klarheit war das bisher noch nicht gehört worden.

Es werden also Menschen via Metadaten getötet, und Metadaten sind eben Daten über Daten, Verbindungsdaten zum Beispiel: Wer ruft wen wann von wo aus an …

Und jetzt kommt die Kybernetik ins Spiel, nämlich die Möglichkeit der Vorhersage wenn man sehr viele Daten hat. Diese Drohenschläge, die über 4000 Leute getötet haben, funktionieren so, dass man als Datenbasis in den meisten Fällen die Simkarte benutzt. Beim Drohnenschlag, wenn man es ganz präzise formuliert, so war zumindest in der jüngeren Vergangenheit, wird also nicht auf einen Menschen losgegangen, sondern auf eine Simkarte. Man hat also versucht, eine Simkarte zu bebomben und dabei gehofft, dass der richtige Mensch drum herum steht.

Diese Metadaten werden aggregiert … man kann sie auslesen … Die Drohnen werden zum einen aus Deutschland gesteuert, und zum zweiten ist Deutschland auch wichtig was den Datenverkehr angeht, zwischen den Vereinigten Staaten hier und dem Nahen Osten dort, so dass mit ordentlicher deutscher Beteiligung und deutsche Dienste solche Metadaten zusammengeführt werden. Und irgendwann ist die Wahrscheinlichkeit für die Simkarte 2117 so groß, dass es sich um einen Terroristen handelt, dass man sagt, ›Jetzt müssen wir ihn direkt umbringen.‹ Dann schickt man Drohnen los.

Man kann sich ungefähr ausrechnen, dass diese Leute, die dahinter stehen, hinter diesen katastrophalen, grundrechtswidrigen, menschenrechts- und alles-widrigen Anschlägen natürlich total bedauern, dass dabei ständig Fehler passieren.

Tatsächlich gab es immer wieder sehr viele zivile Tote, denn Terroristen sind ja nicht doof. Potentielle Terroristen auch nicht. Leute, die einfach nur böse sind, sind nicht immer dumm. Die haben deswegen dann zum Beispiel mal ihre Simkarte ’nem Mädchen in der Nachbarschaft geschenkt. Oder haben zwanzig verschiedene Simkarten oder tauschen ihre schnell.

Deshalb sind da bedauerliche Fehler passiert. Sehr bedauerliche Fehler, wo zum Beispiel im Dezember 2013 eine Hochzeitsgesellschaft im Jemen ausgelöscht wurde, zwölf Personen, darunter zwei schwangere Frauen, Kinder, ärgerlich. Kann mal passieren. So ’ne Drohne fliegt los, will einen Terroristen erwischen aufgrund einer Metadatenaggregation, und dann ist die Simkarte halt bei jemandem anders. Und dann gibt es zwölf Tote. Das war sehr traurig.

Doch die Reaktion darauf ist nicht etwa, das einzustellen. Natürlich nicht. Die Reaktion darauf ist schon viel früher erfolgt. Denn natürlich ist seit langer Zeit bekannt, dass dieses alleine auf Metadaten von Simkarten basierende Vorhersage von Verhalten eine gewisse Fehlerhaftigkeit mitbringt. Und deswegen hat man diese Sache nicht eingestellt, sondern die Technologie weiterentwickelt. Man hat nicht gesagt ›das System ist unmenschlich‹, diese kybernetische Annäherung, sondern es ist noch nicht präzise genug. Und darum hat man das hier getan:

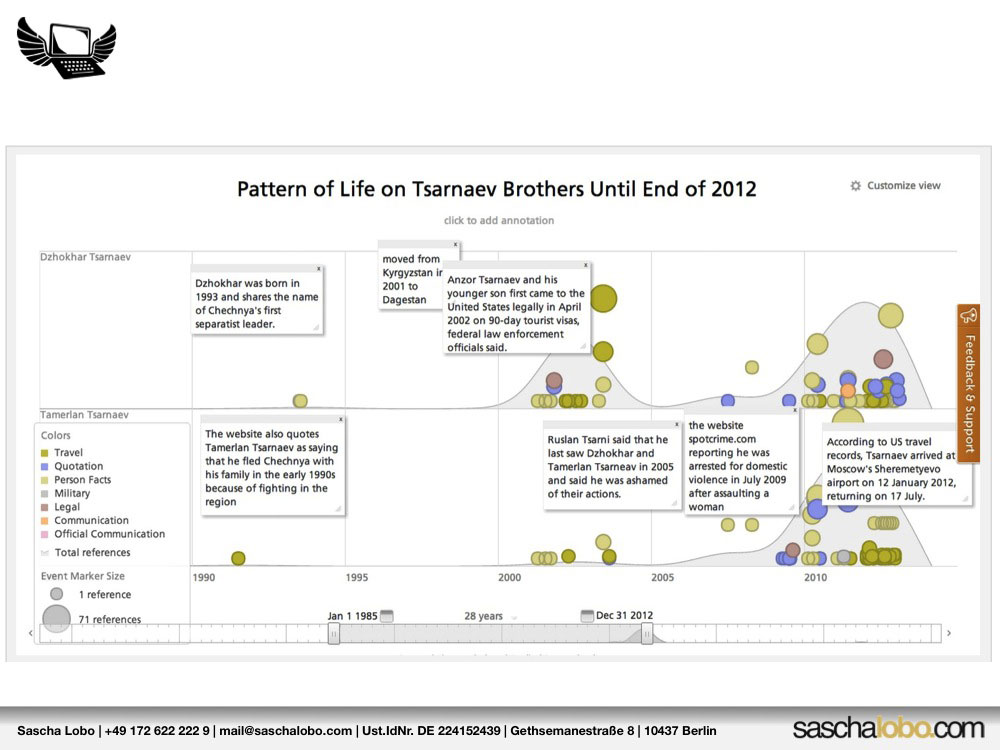

Als ich einen Artikel geschrieben habe in der FAZ vor einigen Wochen, war das, glaube ich, das erste mal in der deutschsprachigen Presselandschaft, dass die Patterns of Life Analysis erwähnt wurden. Patterns of Life, als Verhaltensmuster des Lebens von ganz normalen Leute und ABI (Activity Based Intelligence) sind die neuesten Ansätze, wie wir inzwischen wissen, um Verhalten auszuspionieren, um mit Hilfe von Wahrscheinlichkeiten zu berechnen, Leute, die ein bestimmtes Pattern of Life haben, umzubringen.

Was sehen wir hier? Wir sehen das Pattern of Life der Tsarnaev Brothers, das waren die Leute, die den Bostoner Anschlag durchgeführt haben. Was wir hier sehen ist im Prinzip eine Art Bewerbungsschreiben, denn das ist kein geleaktes Dokument, sondern hier präsentiert sich eine Firma, die darauf spezialisiert ist, diese Pattern auf Live auszuwerten … und dann präsentiert hat, wie cool das geht … anhand der öffentlich verfügbaren Daten der Tsarnaev Brothers, inklusive der Reisedaten die von den beiden bekannt wurden.

Das ist also eine Überführung von Lebensmustern in eine kybernetisch auswertbare Form. Was passiert dort? Man möchte also alle Daten aufsaugen um herauszufinden, nach welchem Muster Ihr funktioniert, um die problematischen musste sich näher anzuschauen.

Das ist deshalb wichtig, weil wir auf eine Welt zusteuern, in der dieses Gerät zu ernsthaften Gefahr wird:

Es handelt sich hier um die Drohne Taranis. Taranis ist eine Drohne, die ein automatisiertes System an Bord hat. Theoretisch muss eigentlich noch jemand eine Drohne steuern, so war das jedenfalls in den letzten Jahren und Monaten. Ein Drohnenpilot, der fährt dann mit der Drohne so rum, und verübt seinen Anschlag.

Tatsächlich versucht man das zu automatisieren. Wenn man von der Kybernetik ausgeht, nämlich der Regelung von Prozessen, dann gibt es ganz viele Prozesse, wo die Maschine einfach besser ist als der Mensch, wenn man die richtigen Daten hat. Das versucht man einfach auf der nächst höheren Ebene auch zu tun, mit dieser Drohne. Diese Drohne kann alleine entscheiden, wen sie tötet. Sie tut das aufgrund einer Pattern of Life Analysis. Sie saugt Daten, während sie da rum fliegt, von der Erde weg, mit der entsprechenden Technologie (Verbindungsdaten, Kommunikationsdaten), die werden an den Server übertragen, dort werden sie ausgewertet und ab einem bestimmten Punkt x entscheidet die Drohnen selbsttätig, ob jetzt vielleicht ein richtiger Zeitpunkt wäre, um die Person dort vorne mit der sehr verdächtigen Patterns of Life Analysis zu töten … der komische Typ da hinten … würde ich vielleicht auch töten, wenn ich eine Drohne wäre.

Es geht hier also um Wahrscheinlichkeiten und Vorhersagen. Das bedeutet, dieser Typ wird auch dann getötet, wenn er noch gar nicht bewiesenermaßen Terrorist ist … sondern weil die Wahrscheinlichkeit hoch ist, dass er a) Terrorist ist und b) vielleicht demnächst einen Anschlag durchführt. Wir reden hier ernsthaft über Wahrscheinlichkeit, wir reden hier nicht von Schuld, nicht von Leuten, die schon etwas getan haben, sondern wir reden von Wahrscheinlichkeit. Will sagen: diese Patterns of Life. Der Mann war, oder die Frau war zum Zeitpunkt x am Ort y, hat 17 SMS ausgetauscht mit Person L, und dabei kam 3 oder 4 mal das Wort Bombe vor (jetzt mal sehr naiv zurückgeführt). Gleichzeitig hat er verdächtige Dinge eingekauft, mit seiner Kreditkarte, und hat sie sich schicken lassen … Das alles sind Patterns of Life. Das alles sind Verhaltensmuster, die zusammengeführt werden. Und jetzt ahnt ihr, warum diese Überwachung so aggressiv vorangetrieben wird. Denn je mehr Patterns aus eurem Leben man hat, desto einfacher wird es vorherzusagen, nach Betrachtung diese Menschen, wer jetzt demnächst Terrorist werden könnte.

Wir befinden uns also auf einer Ebene, die mit diesen Patterns auf Live versucht, Terroristen auszuschalten, bevor sie terroristisch aktiv werden. Die Begründung ist da übrigens auch wieder, zurückgeführt auf Norbert Wiener, natürlich dass man Terroristen umbringen muss, bevor sie Anschläge ausüben, das häufig zitierte Pre-Crime … ihr versteht, in welche Richtung ich gehe.

Und da gibt es eigentlich keine Grenzen der Überwachung. Wenn wir uns das von der Technologie aus ansehen, wie tief die da inzwischen eingedrungen sind in die Leben. Und was man schon allein mit einem Smartphones, einem fantastischen Überwachungsinstrument – ich mag Smartphones, sie sind großartig, aber sie sind auch großartig für die Überwachung –, was man damit machen kann, dann haben wir hier nur einen ganz kleinen Ausschnitt aus den Möglichkeiten der Technologie:

Das ist gar nicht alt, aus dem letzten Jahr, da hat tatsächlich eine Studie stattgefunden, vom MIT wiederum, wo man nachgewiesen hat, dass es möglich ist, wenn ich am Laptop auf meinem Schreibtisch ein Passwort eingebe, und auf dem gleichen Schreibtisch liegt ein Smartphone mit einem Erschütterungssensor, dann kann man mit den Erschütterungen, die man aus dem Telefon abliest, das Passwort auf dem Gerät daneben auslesen. Das zeigt euch wie tief das Ausmaß der Daten ist, die man bekommen könnte.

Es gibt noch eine Reihe weiterer sehr »scary-er« Mechanismen. Diese Mechanismen beschreiben das, was heute möglich ist. Doch spannend wird es auf der Zielgeraden, was in der Zukunft möglich ist. Viel von dem was in der Zukunft möglich sein wird, das also, worauf die Datensammler hin arbeiten. Da geht es nicht nur um Terroristen. Das sagt man bloß, weil es eine nachvollziehbare Begründung ist, weil man den Leuten einen Grund geben will, warum es völlig normal ist, wenn man sie alle überwacht.

Es geht auch um Kontrolle. Und zwar um Kontrolle der Gesellschaft. Dieses Muster der Kybernetik, man könne soziale Systeme genauso steuern wie technische Systeme, diese Betrachtung kann man natürlich auch außerhalb des terroristischen Kontexts anwenden. Man kann einfach sagen ›Hm, wir müssen jetzt wirklich mal diese schlimme Verkehrssituation mit den Rowdys unter Kontrolle bringen, also lassen wir doch mal einfach diese Leute überwachen, von denen die Chance hoch ist, dass sie öfters mal zu schnell fahren‹.

Man könnte erwidern ›Das ist ein bekloppter Ansatz.‹ Nee, das ist zu Ende gedacht. Ich weiß nicht, ob’s heute schon so funktioniert, aber es ist einfach zu Ende gedacht. Man muss es auch gar nicht zu Ende denken in dem Sinne ›Was wird denn jetzt in Zukunft kommen?‹ Man kann schon heute an bestimmten Stellen sehen, wo die Zukunft bereits stattfindet. Und da gehen wir wiederum nach Boston, wo diese Dinger aufgehängt sind:

AISight. Das ist ein Überwachungssystem der Firma BRS Labs, Behavioral Recognition Systems. Nach den Attentaten sollte das in Boston installiert werden, und das kann sich über die ganze Welt ausbreiten, weil es total praktisch ist. Denn diese Kameras, die da installiert werden, die haben mehrere unterschiedliche Funktionen. Eine sehr nahe liegende ist die Gesichtserkennung, also jedes Gesicht zu scannen. So wie bei Toll Collect jedes Nummernschild gescannt wird, kann man natürlich auch jedes Gesicht scannen und gucken ob da zufällig jemand dabei ist, der gesucht wird oder wessen Patterns of Life ungünstige Effekte ergeben könnten.

Das wird automatisiert getan. Da sitzt also nicht jemand hinter diesen Kameras und sagt ›Den kenn’ ich doch, da gucken wir mal in den Akten nach …‹. Sondern die Gesichter werden berechnet und eine künstliche Intelligenz versucht herauszufinden, ob sie bereits in den digitalen Akten vorhanden sind.

Aber das ist nur ein Ebene davon. Eine von der ihr sagen könntet: ›Na ja, ich werde ja nicht gesucht‹. Also … ich kann ja nicht für alle von euch sprechen … Die zweite Ebene versteckt sich im Namen, und zwar im Namen der Firma, die das anbietet: Behavioral Recognition, Verhaltenserkennung. Was damit passiert ist die Vorhersage von Orten und Verhaltensweisen von Gruppen, die darauf hindeutet, dass dort Kriminalität entstehen könnte.

Was man also mit diesem System versucht ist, die Gesellschaft in toto auszuspionieren per Kamera, um anhand der Mustererkennung herauszufinden, wo vielleicht demnächst ein Verbrechen passieren könnte. Welche Form von Bewegung, welche Form von Zusammenrottung, von welchen Personen, die man versucht per Gesichtserkennung zuzuordnen, führt dazu, dass erfahrungsgemäß (Daten aus der Vergangenheit) in der Zukunft ein Überfall passiert?

Man versucht dort also alles zu überwachen, und das kybernetische Vorhersagesystem von Norbert Wiener, gebaut für den Krieg, in die Gesellschaft hineinzubringen.

Ich glaube, dass das eine Katastrophe ist. Ich glaube, dass es deswegen eine Katastrophe ist, weil meiner Meinung nach ein wesentliches Grundrecht – die freie Entfaltung der Persönlichkeit, die Privatsphäre – darin besteht, gefälligst nicht überwacht zu werden. Und es geht mir nicht nur um Effekte der Art ›Wie ändern die Menschen ihr Verhalten, wenn sie wissen, dass sie überwacht werden?‹ So psychologisch möchte ich gar nicht werden.

Es geht eher darum, dass solche Systeme tatsächlich dazu dienen sollen, nicht Verbrecher zu überführen, wie gesagt wird, sondern mit kybernetischen Annäherung herauszufinden, wer unter Umständen ein Verbrechen begehen könnte und dort einzugreifen. Das ist ziemlich genau das, was unter dem Stichwort Pre-Crime im Minority Report mit Tom Cruise zu sehen war und 100 mal durch die Medien getrieben wurde. Das ist schon wahr. Das ist nicht mehr die riesige krasse Zukunft.

Dieses System wird zur Stunde umgesetzt. Und parallel dazu haben wir eine besorgniserregende politische Entwicklung. Denn natürlich sagt man uns, das System sei eigentlich gegen Terroristen gerichtet. Und im gleichen Atemzug glaubt zum Beispiel die britische Regierung, dass die Journalisten des Guardian eigentlich Terroristen sind. Das habe ich mir nicht ausgedacht:

Das ist tatsächlich die Entwicklung in einem Land wie Großbritannien, und man muss da gar nicht nach England gucken, sondern kann sich auch in Deutschland umschauen, dass mit solchen Definitionen eine Gesellschaft verändert wird. In dem Moment, wo ein Journalist als Terrorist bezeichnet wird, der hilft, ein solch katastrophales Thema aufzudecken, in dem Moment kann man sich vorstellen, wie weit diese Leute gehen würden, diese Spähradikalen.

Ein Journalist soll ein Terrorist sein? Dann kann man ihm ja glauben, dass das System nur gegen Terroristen gerichtet ist, wenn alle Terroristen sind, die sträflicherweise über die falschen Waffen nachdenken. Auuh …

Ich glaube, dass wir uns darauf vorbereiten müssen, dass diese Aggregation von Daten, diese Patterns of Life, immer tiefer in unser Leben eindringen. Wir sehen eine ganze Reihe von Entwicklungen, wo die Verdatung der Welt tatsächlich auf der einen Seite fantastische, positive und wirtschaftlich interessante Faktoren hervorbringt, aber auf der anderen Seite im kybernetisch, politischen, militaristischen Sinn missbraucht wird.

Und ich glaube, man muss diesen Missbrauch, und aus meiner Sicht ist es ein Missbrauch des Internets, man muss gegen diesen Missbrauch kämpfen. Das ist total schwierig, das ist total anstrengend, das ist total nervig. Man macht 3 Schritte vor, und dann wieder 7 Schritte zurück … Die Gegenseite hat unendlich viel Geld, das ist kein Scheiß, sie hat unendlich viel Geld … gigantische, riesige Apparate, Technologien, Deutungshoheit, Staatsmacht, das steht alles im Zweifel dahinter. Das ist jetzt, ehem, kein komischer Gaubenskrieg, sondern … es ist die britische Regierung, die so denkt. Hier … was soll ich denn dagegen tun?

Ich glaube, dass es die Pflicht der Zivilgesellschaft ist, also von uns allen, dagegen anzugehen. Es ist tatsächlich so, dass die Zivilgesellschaft nicht machtlos ist. Ich glaube fest daran. Es gibt immer Leute, die sagen, denen ist doch alles egal. Ich glaube das nicht. Ich glaube, dass am Ende die Macht tatsächlich bei uns liegt, bei der Zivilgesellschaft. Und ich glaube auch, dass die Diskussion eine Wirkung hat. Dafür gibt es ganz viele Belege. Es gibt leider auch viele Belege dafür, dass die Zivilgesellschaft an manchen Punkten überhaupt keine Wirkung hat, oder dass ihr eine Wirkung vorgegaukelt wird …

Aber ich glaube, dass es trotzdem wichtig ist zu verstehen warum diese Überwachung kommt und in welche Richtung sie zielt. Es ist wichtig, dagegen vorzugehen, dass diese Daten, wenn sie entstehen, missbraucht werden, dass sie schon bei ihrer Entstehung für den Missbrauch zusammengesetzt werden.

Ich glaube, es ist auch deshalb wichtig, weil die Technologie viel, viel schneller voranschreitet, als wir uns das so vorstellen. Und in jedem einzelnen Fall dieser Weiterentwicklung der Technologie, wie beim Smartphone, fantastisches Ding, ich hab 3 oder 5, ich weiß gar nicht mehr wie viele Smartphones ich hab’ … und trotzdem ist es das perfekte Überwachungstool.

Und den Unterschied können nur wir machen, in dem wir Druck ausüben auf die Politik, Druck über die Öffentlichkeit, über Diskussionen, über Demonstrationen, über Artikel, über Besuche in Abgeordnetenbüros, über unser Wahlverhalten und all den Mitteln, die die Zivilgesellschaft für sich entdeckt hat … Druck ausüben, damit der Missbrauch eingedämmt wird. Das ist immer nur ganz kleine Schritte, das ist irre enttäuschend, sehr anstrengend und man kann schwierig schlafen (ich rede jetzt von mir). Aber ich glaube es ist nötig.

Und es ist auch deshalb nötig, weil wir eine Entwicklung haben, seit zwei oder drei Jahren, die noch tiefer eindringt in unser Leben mit dieser Technologie. Immer unter dem völlig legitimen Ansatz, das Leben besser zu machen mit Technologie.

Der Schlusspunkt, den ich euch da zeigen möchte, was auf uns zukommt von der Datentiefe her, ist eine kleine Software namens Wisee. Wisee ist jetzt noch ein Prototyp, funktioniert aber tatsächlich … anders als der Film, den ich euch hier über wisee vorstellen wollte.

Wisee sie ist eine Software auf dem Router. Und diese Software auf dem Router basiert auf einer simplen aber in den meisten Fällen wahren Annahme, dass in einem durchschnittlichen Haushalt in den USA und in Europa 5 bis 6 WLAN-fähige Geräte sind. Die kommunizieren ständig mit dem Router. Wisee ist eine kleine Software, die den Router verwandelt in eine Art Wohnungsradar. Anhand der Ablenkung der elektromagnetischen WLAN-Strahlung zwischen den Geräten, kann Wisee jede Bewegung in einer Wohnung messen.

Das ist aus der Sicht dieses Videos total gut. Das bedeutet nämlich, und das wird dort auch vorgeführt, dass man durch die Wohnung geht und nur mit dem Arm winkt, um Musik zu starten. Oder so macht, und das Licht geht aus. Es ist also einfach ein Eingabesystem, würde man sagen. Kybernetisch: ziemlich spannend. Das ist nämlich Augmented Reality, die Verschmelzung der Online- und der Offline-Welt, ganz ohne Geräte.

Doch so toll es ist, ist es natürlich auch technologisch ein Gerät, was in Echtzeit einen vollständigen 3-D-Radarfilm der gesamten Wohnung und alle Personen und aller Bewegungen aufzeichnen MUSS … sonst würde es gar nicht funktionieren. Mit anderen Worten, dieses tolle kleine Ding, das man in ein Router einbauen kann – am Anfang mit noch ein bisschen Hardware, in der Weiterentwicklung ist es dann nur noch Software – dieses kleine Teil dient also zur Erstellung eines kompletten Films in 3D von jeder Person und jeder Bewegung in einer Wohnung.

Und das ist die Zukunft. Es ist natürlich nicht nur ein fantastisches Ding, mit dem man Augmented Reality endlich ohne Geräte hinkriegt, sondern es ist auch gleichzeitig der feuchte Traum dieser Spähradikalen: In jede Wohnung rein sehen zu können, jeden Router adressieren zu können, und dort mit einem Echtzeit-3-D-Film sich zeigen zu lassen, was dort gerade vorgeht, während man mit Smartphone-Daten und den Patterns of Life sofort sieht, wer das ist.

Das alles sind keine Technologien, die ich mir Science-Fiction-mäßig ausgedacht habe, sondern das sind alles belegte Studien, Beispiele die es schon gibt, ausrecherchierte Geschichten von mir und von vielen anderen. Das ist tatsächlich die Realität, in der wir heute leben.

Und mit diesem Aufruf, mit diesem besorgnisintensiven Aufruf, bedanke ich mich für eure Aufmerksamkeit.

Fragen und Antworten

Siebert: Ich hoffe, Sie haben Verständnis dafür, dass ich nach 20 Minuten, unserer üblichen Vortragsdauer, nicht eingegriffen habe.

Lobo: 20 Minuten? Davon hatte ich keine Ahnung ;-)

(Publikum lacht und klatscht)

Lobo: Vielleicht trotzdem drei Fragen aus dem Publikum?

1. Frage einer Zuhörerin: Gibt es denn eine Möglichkeit, sich vor Überwachung zu schützen?

Lobo: Nein.

Zuhörerin 1: Außer sich vom Internet abzumelden?

Lobo: Nee. Dann habe ich meinen Aufruf nicht deutlich genug gemacht. Als Zivilgesellschaft können wir politisch agieren. Wir können in die Abgeordnetenbüros reingehen und verlangen: „Tun Sie was dagegen“. Wir können aufschreien. Wir haben Lautstärke, die ab einem gewissen Volumen gehört wir und eine Wirkung hat.

Sich persönlich zu schützen ist theoretisch mit sehr viel Sachverstand möglich und dann doch wieder völlig irrelevant. Wenn man zum Beispiel alle Daten auf verschiedenen Servern fragmentiert … jede Mail, die Du erhältst, ist natürlich auch beim Absender. Wenn der sich auf seinem Quatsch-Server nicht schützt, dann ist Deine super-sichere Mail woanders auf einem völlig unsicheren Server.

Ich möchte nicht davon abraten zu verschlüsseln. Ich möchte klar dazu raten, zu verschlüsseln. Je mehr Verschlüsselung da ist, desto schiweriger wird es „Patterns of Life“ zu erstellen. Das kann aus meiner Perspektive aber nicht die Form sein, wie man damit umgeht. Ich möchte in einer Gesellschaft leben, in der jeder verschlüsseln kann, aber niemand verschlüsseln muss, nur damit seine Grundrechte gewahrt bleiben. Abgesehen davon gibt es eine ganze Reihe von Daten, die sich nicht verschlüsseln lassen, die man heute schon auslesen kann.

Zuhörerin 2: Wie kommt man an die Information ran, dass über 4000 Menschen bisher von Drohnen getötet wurden? Vielleicht sind es ja schon 40.000 oder 400.000? Und gibt es auch Informationen – und vielleicht kannst Du uns sogar die Quelle verraten – wie man so aus versehen eine Hochszeitsgesellschschaft auslöscht?

Lobo: Wie der Zufall es will, habe ich auf die erste Frage eine Quelle, ein Artikel aus der FAZ. Ich habe ihn geschrieben. … [Abbruch der Tonaufzeichnug]

[Gedächtnisprotokoll:]

Aus dem Gedächtnis hinzufügen möchten wir zwei weitere Handlungsaufrufe, mit denen Sascha Lobo die 3. und letzte Zuschauerfrage nach weiteren Maßnahmen, die jeder ergreifen könne, beantwortete. Lobo rief dazu auf, am Sonntag (Europawahl) jene Parteien zu wählen, die sich für digitale Bürgerrechte einsetzten. Den Programmen nach seien das Piraten, Grüne und Linke – oder pragmatischer – die SPD.

Schließlich rief Lobo dazu auf jene Institutionen finanziell zu unterstützen, die sich gegen die Überwachung des Netzes einsetzten, zum Beispiel netzpolitik.org, »am besten per Dauerauftrag.«

6 Kommentare

Kommentarfunktion ist deaktiviert.

<em>kursiv</em> <strong>fett</strong> <blockquote>Zitat</blockquote>

<a href="http://www…">Link</a> <img src="http://bildadresse.jpg">

123

… Siebert seine Gemeinde zum Thema Freedom… ;-)

Jürgen Siebert

Klingt lustig, ne?! Hat in unserer Sprache einen stark religiösen Beigeschmack.

Ist aber in meinen Augen immer noch die beste Übersetzung für #Community: http://creativemornings.com/cities/ber/community

Mick

Das Thema ist für mich nicht ganz neu. Frank Schirrmacher (Einer der FAZ-Herausgeber) hat die Effizienz der Prophezeihung von Ereignissen schon in seinem Buch „Ego: Das Spiel des Lebens“ beschrieben. Unheimlich das ganze…

Paule

Meine erste Spende geht an den Digitalcourage e.V. und danach je nach aktuellen Anforderungen an die weiteren nachfolgend genannten Körperschaften:

Digitalcourage (ehemals FoeBuD) ist ein 1987 gegründeter Verein für technik- und gesellschaftspolitisch interessierte Menschen, der sich vor allem für die ungehinderte Kommunikation (Informationsfreiheit) und Datenschutz einsetzt.

https://digitalcourage.de/spende

Der Chaos Computer Club (CCC) ist die größte europäische Hackervereinigung und seit über dreißig Jahren Vermittler im Spannungsfeld technischer und sozialer Entwicklungen.

http://www.ccc.de/de/support

Die Deutsche Vereinigung für Datenschutz e.V. ist eine 1977 gegründete Bürgerrechtsvereinigung, die sich für Datenschutzbelange in Deutschland und Europa einsetzt.

https://www.datenschutzverein.de/mitgliedschaft/

Die Gesellschaft für Datenschutz und Datensicherheit ist eine 1977 gegründete deutsche Vereinigung für Datenschutz und Datenschutzbeauftragte.

https://www.gdd.de/service/mitglied-werden

La Quadrature du Net ist eine französische Nichtregierungsorganisation die sich für Bürgerrechte im Internet einsetzt.

https://support.laquadrature.net/

Privacy International ist eine 1990 gegründete, international tätige Menschenrechtsorganisation mit Sitz in London, United Kingdom.

https://www.privacyinternational.org/donate

European Digital Rights (EDRi) ist eine internationale Vereinigung von Bürgerrechtsorganisationen, die sich dem Schutz der Privatsphäre und der Freiheit der Bürger in der Informationsgesellschaft verschrieben hat.

http://edri.org/donate/

Die Free Software Foundation ist eine Stiftung, die als gemeinnützige Organisation 1985 von Richard Stallman mit dem Zweck gegründet wurde, freie Software zu fördern und für diese Arbeit Kapital zusammenzutragen.

https://fsfe.org/donate/donate.html

Die Electronic Frontier Foundation ist eine Nichtregierungsorganisation in den USA, die sich für Grundrechte im Informationszeitalter einsetzt. Überwiegend arbeitet die EFF vor Gerichten.

Runner up:

Der österreichische Verein Initiative für Netzfreiheit setzt sich für die Förderung der Freiheiten des Menschen im Netz und die Wahrung der Grundrechte in der Informationsgesellschaft ein.

https://netzfreiheit.org/

normativ

Endlich jemand, der mit dem Blödsinn aufhört vor deutschsprachigem Publikum in Englisch einen Vortrag zu halten.

Jürgen Siebert

Das Publikum beim Creative Morning ist seit 3 Jahren überwiegend international. Dieser Vortrag wurde als »deutsch« angekündigt, und dementsprechend war das Publikum darauf eingestellt (es kamen aber auch 40 % weniger Besucher). Ich hätte den Vortrag gerne in Englisch aufgezeichnet, dann hätte das Video nicht 18.000 Besucher (Stand: 8. Juli 2014) sondern vielleicht 180.000 Besucher … vor allem in den beiden Ländern, die uns ausspionieren.